jueves, 28 de abril de 2011

Vulnerabilidad en Samba

Vulnerabilidad en Samba

Exploit Elevar Privilegios de Root

Exploit Elevar Privilegios de Root

Vulnerabilidad en postgresql y openssl

Vulnerabilidad en Postgres y Opensssl

miércoles, 30 de marzo de 2011

Entrevista seguridad de la información

En esta entrada pienso mostrarles una entrevista sobre la seguridad de la información, la persona entrevistada se llama John Andrés Cardona Restrepo analista de seguridad informática de la alcaldía. El nos explica un poco sobre los procedimientos en auditorias de seguridad y el análisis de riesgos.

Ensayo analisis de vulnerabilidades

En esta entrada pienso mostrarles lo importante que son los análisis de vulnerabilidades dentro de un análisis de riesgo, ya que nos permite obtener una información más precisa sobre los activos y cómo podríamos prevenirlos de ataques futuros.

Ens a Yo

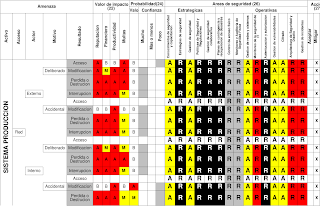

Análisis de riesgos

La realización para este análisis se realizo de la siguiente manera:

Obtuve la información de los activos de los pisos correspondientes con los siguientes parámetros como:

-tipo de activo

-marca

-modelo

-responsable

-sistema operativo

-descripción

-ubicación

-dirección ip

-dirección Mac

En conclusión los análisis de riesgos se deben realizar constantemente porque día tras día se descubren nuevas amenazas.

lunes, 7 de marzo de 2011

Métodos de análisis de riesgo

En el mundo en que vivimos todos los días, las empresas son expuestas a muchos peligros, por personas, por sucesos de origen físicos o por medios naturales. Por tal motivo están expuestas a muchos riesgos. Para las empresas estos riesgos tienen que ser clasificados por tipo y nivel de riesgo, por este motivo para decidir si este riesgo es aceptable hay que realizar un análisis de riesgo. Estos análisis de riesgo tratan de examinar, medir, prevenir los fallos de las empresas que pueden iniciar cosas indeseadas, que pueden poner en peligro a personas y los datos de información (bases de datos, cuentas, mensajes, etc.) por este motivo les mostrare varias metodologías de análisis de de riesgo.

OCTAVE:

Esta metodología es una de las más usadas mundialmente, sus siglas son (Operationally Critical THreats Assets and Vulnerability Evaluation), este método divide los activos en sistemas (hardware, software y datos) y personas. Estos

activos son organizados mediante las posibles amenazas y vulnerabilidades, octave tiene tres métodos que son:

-Octave método original: este método se creó con grandes organizaciones, este método se centra en: identificar las amenazas de activos, identificar las vulnerabilidades y desarrollar una estrategia de protección.

-Octave-s: Para organizaciones pequeñas

-Octave-allegro: método simplificado para evaluar la seguridad de la información.

MAGERIT: metodología para investigar riesgos y pod

er utilizar las mejores medidas para poder controlar estos riesgos. Esta metodología fue diseñad

a SSITAD. Magerit pretende estudiar los riesgos para identificar las amenazas del sistema y poder descubrir su vulnerabilidad.

Esta aplicación nos permite:

-reaccionar con el estado de la seguridad del sistema

y tomar sus respectivas medidas.

-abarcar todos los elementos del sistema de información

Magerit se divide en tres submodelos que son: submodelo de elementos, submodelo de eventos, submodelo de procesos. Magerit determina los riesgos utilizando estos pasos:

-mirar los activos relevantes para la organización

-mirar que activos están más expuestos a amenazas

-calcular el impacto

-valorar estos activos dependiendo el coste para recup

erar dicho activo

Magerit consta de siete guías que son:

-guía de aproximación

-guía de procedimientos

-guía de técnicas

-guia para responsables del domino protegible

-guia para desarrolladores de aplicaciones

-arquitectura de la información y especificaciones de la interfaz para el intercambio de datos

-referencia de normas legales y técnicas.

CRAMM: lo creo el central agency of data processing and telecommunications.

Se divide en tres partes que son:

-establecimiento de objetivos de seguridad

-análisis de riesgos

-identificación y selección de salvaguardas

Cramm brinda un enfoque por etapas técnicas (hardware y software) y no técnicas (físico y humano), identificas características físicas, s

oftware, datos y ubicación de los activos que hacen parte del sistema de información. Los activos físicos se valoran con el costo y los activos de datos se valoran en términos de impacto si la información fuera a estar disponible, destruida, divulgada o modificada.

martes, 22 de febrero de 2011

WALLY

Wally se creo en 1987 por Martin Handford y su nombre oficial es "Donde esta Wally?" También es llamada como Waldo en EE.UU o Charlie en Francia. También se crea una serie para la CBS de 13 capítulos y 2 videojuegos para consolas y dos para ordenadores.

Es una serie de libros basada en escenas de imágenes que despistan al lector, no es básicamente de lectura si no de una especie de juegos que se trata de encontrar a wally y a sus objetos que siempre lo acompañan que son su cámara fotográfica, enseres de camping o libros y su bastón.

Wally es el protagonista de esta serie, es aventurero y siempre lleva el mismo traje:

• Suéter de rayas rojas y blancas

• Pantalón de vaquero

• Gafas

• Gorro de lana de rayas

Va acompañado por diferentes personajes entre ellos se encuentran:

• Wanda (la novia)

• Woofis (el perro)

• Odlaw (antagonista)

• Barbablanca (mago)

Wally es bueno saber que existe algo tan interesante que puede abrir la mente de los jugadores localizándolos entre un montón de personas. Es entretenedor, divertido y puede hasta llevarte horas buscando a este personaje y sus objetos.

En este link puede ver un ejemplo de uno de los juegos que hay en internet sobre donde esta wally.

http://juegaeninternet.com/juego-de-habilidad-%C2%BFdonde-esta-wally/

lunes, 21 de febrero de 2011

viernes, 18 de febrero de 2011

miércoles, 16 de febrero de 2011

comandos de la base de datos postgresql

los comandos de postgresql que utilize fueron los siguientes:

-su postgresql (para entrar a modo postgresql)

-psql "base de datos" (para entrar a una base de datos)

-ALTER user postgres with password 'contraseña que le quieran poner'

-createdb (para crear base de datos)

-dropdb (para borrar bases de datos)

-createuser (para crear usuario)

estos fueron los comandos utilizados en postgresql para crear una pagina wiki

lunes, 14 de febrero de 2011

Tunnel Brokers

Pero el problema es que las direcciones que tengan ipv6 no se pueden comunicar con las ipv4 y en la mayoría del mundo tenemos ipv4. En pocas partes ya se está implementando las direcciones ipv6, por eso crearon varios métodos para que las versión de ip 4 y 6 se pueden comunicar, una de ella es el tunnel bróker.

El tunnel bróker es una forma de transmitir que habilita usuarios para obtener conectividad ipv6, estos túneles nos brindan una conectividad encapsulada por una infraestructura existente a una nueva infraestructura, este servicio es gratuito, para ello hay que registrarse, esta comunicación se basa por vía web.

Existen varios servicios de tunnel brokes que son:

-tunnel bróker

-tunnel bróker distribuido

-UK6

-AARNet tunnel broker

Conclusiones:

-las ipv4 se acabaron completamente

-este es un método para que se comuniquen las versiones ipv4 e ipv6

emuladores en pc y mi juego favorito

Muchas personas no tienen forma de tener una consola de videojuegos para jugar, y no tienen forma de comprar.

Por tal motivo se crearon emuladores los cuales nos sirve para jugar en nuestra PC, y también para aquellas personas que quieran regresar viejos tiempos y jugar sus juegos de niñez.

Los emuladores existentes son los siguientes:

-game boy: visual boy advance

-Nintendo 64: Project 64

-Nintendo ds: windspro

-play station 1: epsxe

-super Nintendo: snes

-play station 2: pcsx2

-game cube y wii : dolphin

Cada emulador tiene unos requisitos que debe cumplir el PC pero son muy pocos.

También podrán emular uno de los juegos que más impacto y es “Mario bros”, fue creado por Shigeru Miyamoto y lanzado el 13 de septiembre de 1985, fue creada por Nintendo, el juego trata de la historia de dos plomeros (Mario y Luigi) quienes tratan de rescatar a una princesa llamada “Peach”.

Gracias a esa popularidad nintendo coloco a Mario como símbolo de la compañía y sacaron más versiones de Mario como:

-Mario soccer

-Mario tenis

-Mario party

-Mario kart

-Mario 64

-súper smash bros

Conclusiones:

-podemos emular nuestros juegos en el pc

-dependiendo del emulador tienen varios requisitos

-Mario bros fue uno de los más grandes juegos de la historia

jueves, 10 de febrero de 2011

Wikileaks es una pagina creada por un hombre llamado Julián assange.

Julián es un hacker australiano que creo la pagina wikileaks con el objetivo de dar a conocer secretos de anónimos sobre el mundo en general. en su adolescencia hizo parte de un grupo de hackers llamados Subversivos Internacionales por lo cual la policia Australiana asalto su casa.

Julián assange fue acusado por acoso sexual, aunque el confeso de que si había tenido relaciones sexuales pero fue voluntariamente, wikileaks fue nominado al premio nobel de la paz, muchas personas desean verlo muerto por tal motivo el dijo que tiene un documento el cual pesa 1.3 gb de información importante que podría dejar en descubierto a muchas personas y que si algo le pasaba, sus compañeros lo divulgarían a todo el mundo.

Anonymous es un grupo de personas que se unen a protestas contra el gobierno, ellos están protegiendo la página de wikileaks para que no la destruyan, este grupo realiza auto justicia.

Julián Assange fue detenido en Londres el pasado 7 de diciembre en virtud de una euro orden cursada por Suecia.

Conclusiones

-Julián assage es perseguido por las autoridades australianas.

-La pagina wikileaks esta proteja por una grupo llamado anonymous.

-Julián assage tiene un archivo de 1.8 gb para protegerse de las amenazas de muerte.